Deskundigen van het Kaspersky Lab Global Research and Analysis Team hebben bewijs ontdekt van een gerichte aanval tegen klanten van een grote Europese bank. Volgens de logbestanden die werden gevonden in de door de aanvallers gebruikte servers, hebben de cybercriminelen in een tijdsbestek van slechts een week meer dan een half miljoen euro gestolen van rekeningen van deze bank.

De eerste aanwijzingen hierover werden ontdekt op 20 januari van dit jaar, toen de deskundigen een C&C-server ontdekten op het net. Het bedieningspaneel van de server duidde op de aanwezigheid van een Trojaans programma dat werd gebruikt om geld te stelen van bankrekeningen van cliënten.

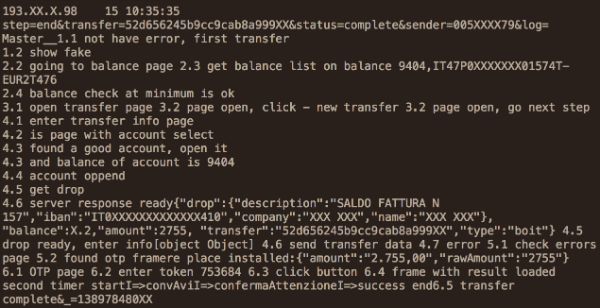

Verder werden er ook transactielogs op de server ontdekt, met daarin informatie over welke sommen geld werden gestolen en van welke rekeningen. In totaal werden meer dan 190 slachtoffers geïdentificeerd, de meesten van hen in Italië en Turkije. De van de bankrekeningen gestolen bedragen varieerden volgens de logbestanden van 1.700 tot 39.000 euro.

De campagne was al meer dan een week aan de gang toen de C&C werd ontdekt. In dat korte tijdsbestek slaagden de cybercriminelen erin om meer dan 500.000 euro te stelen. Nadat de C&C-server ontdekt werd verwijderden de criminelen ieder spoor van bewijs dat kon worden gebruikt om hen te traceren.

Het vermoeden bestaat echter dat dit waarschijnlijk eerder verband hield met wijzigingen in de technische infrastructuur die in de kwaadaardige campagne werd gebruikt, dan dat het daadwerkelijk het einde betekende van de Luuuk-campagne.

“Kort nadat we deze C&C-server ontdekten, hebben we contact opgenomen met de veiligheidsdienst van de bank en de wetshandhavingsinstanties, en al ons bewijsmateriaal aan hen voorgelegd,” aldus Vicente Diaz, Principal Security Researcher bij Kaspersky Lab.

“Op de C&C-server ontdekten we geen informatie over welk specifiek malware-programma werd gebruikt tijdens deze campagne. Veel bestaande Zeus-varianten (Citadel, SpyEye, IceIX, etc.) beschikken echter over deze mogelijkheid. Wij denken dat de in deze campagne gebruikte malware een Zeus-variant kan zijn, die gebruik maakt van geavanceerde webinjecties bij de slachtoffers,”, zo voegt Diaz toe.